SSTP VPN:知りたいことすべて

SSTPは、元々Microsoftによって開発された独自のテクノロジです。 これはSecureSocketTunneling Protocolの略で、MicrosoftVistaで最初に導入されました。 これで、一般的なバージョンのWindows(およびLinux)でSSTPVPNに簡単に接続できます。 Windows用のSSTPVPNUbuntuのセットアップもそれほど複雑ではありません。 このガイドでは、SSTP VPN Mikrotikをセットアップする方法と、他の一般的なプロトコルと比較する方法について説明します。

パート1:SSTP VPNとは何ですか?

Secure Socketトンネリングプロトコルは、独自のVPNを作成するために使用できる広く使用されているトンネリングプロトコルです。 このテクノロジーはMicrosoftによって開発され、MikrotikSSTPVPNなどの任意のルーターで展開できます。

- •SSL接続でも使用されるポート443を使用します。 したがって、OpenVPNで時々発生するファイアウォールNATの問題を解決できます。

- •SSTPVPNは、専用の認証証明書と2048ビットの暗号化を使用しており、最も安全なプロトコルのXNUMXつとなっています。

- •ファイアウォールを簡単にバイパスして、Perfect Forward Secrecy(PFS)サポートを提供できます。

- •IPSecの代わりに、SSL送信をサポートします。 これにより、データのポイントツーポイント送信だけでなく、ローミングが可能になりました。

- •SSTPVPNの唯一の欠点は、AndroidやiPhoneなどのモバイルデバイスをサポートしていないことです。

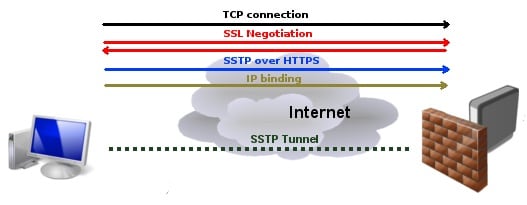

SSTP VPN Ubuntu for Windowsでは、認証がクライアント側で行われるため、ポート443が使用されます。 サーバー証明書を取得した後、接続が確立されます。 次に、HTTPSおよびSSTPパケットがクライアントから転送され、PPPネゴシエーションが発生します。 IPインターフェースが割り当てられると、サーバーとクライアントはデータパケットをシームレスに転送できます。

パート2:SSTPでVPNをセットアップする方法は?

SSTP VPN UbuntuまたはWindowsのセットアップは、L2TPまたはPPTPとは少し異なります。 このテクノロジーはWindowsにネイティブですが、MikrotikSSTPVPNを構成する必要があります。 他のルーターも使用できます。 ただし、このチュートリアルでは、Windows10でのSSTPVPN Mikrotikのセットアップについて検討しました。プロセスは、他のバージョンのWindowsおよびSSTPVPNUbuntuでも非常に似ています。

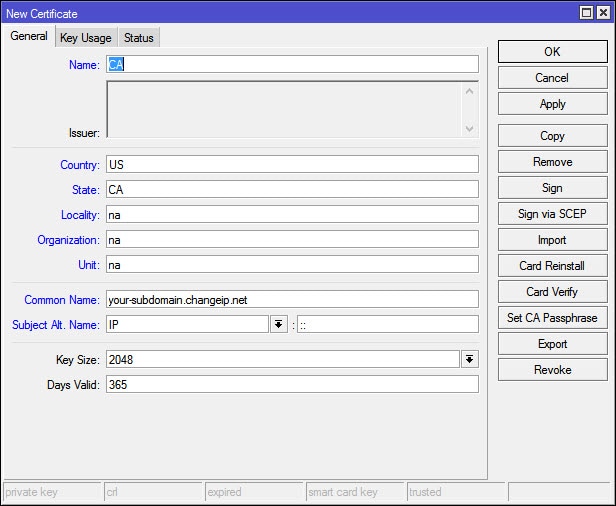

ステップ1:クライアント認証用の証明書を取得する

ご存知のように、Mikrotik SSTP VPNをセットアップするには、専用の証明書を作成する必要があります。 これを行うには、[システム]> [証明書]に移動し、新しい証明書の作成を選択します。 ここで、SSTPVPNをセットアップするためのDNS名を指定できます。 また、有効期限は次の365日間有効である必要があります。 キーサイズは2048ビットである必要があります。

その後、[キーの使用法]タブに移動し、crl記号とキー証明書のみを有効にします。 署名オプション。

「適用」ボタンをクリックして、変更を保存します。 これにより、SSTPVPNMikrotikのサーバー証明書も作成できます。

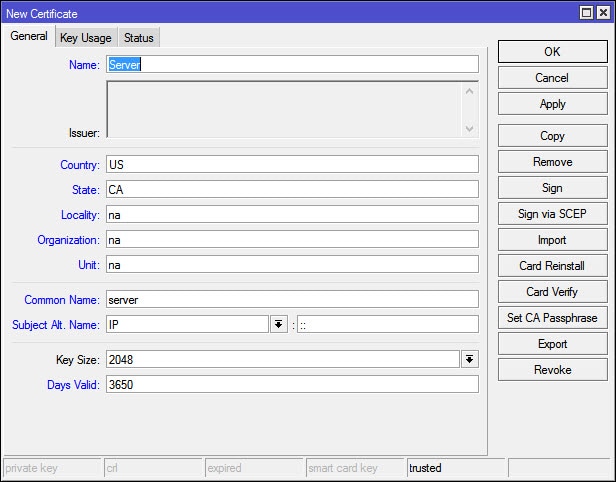

ステップ2:サーバー証明書を作成する

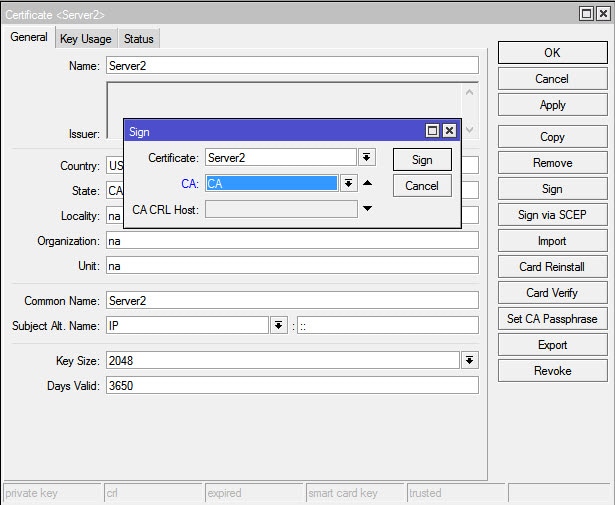

同様に、サーバーの証明書も作成する必要があります。 適切な名前を付け、キーサイズを2048に設定します。期間は0〜3650のいずれかです。

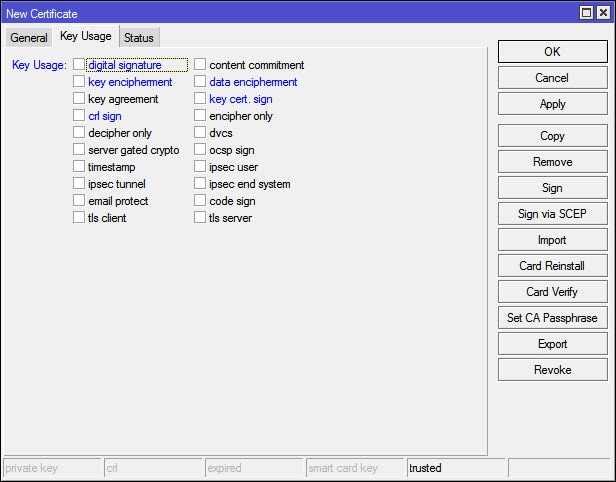

次に、[キーの使用法]タブに移動し、どちらのオプションも有効になっていないことを確認します。

「適用」ボタンをクリックしてウィンドウを終了するだけです。

ステップ3:証明書に署名する

続行するには、自分で証明書に署名する必要があります。 証明書を開き、「署名」オプションをクリックするだけです。 DNS名または静的IPアドレスを入力し、証明書に自己署名することを選択します。

署名後、証明書に変更を加えることはできなくなります。

ステップ4:サーバー証明書に署名する

同様に、サーバー証明書にも署名できます。 安全性を高めるために、追加の秘密鍵が必要になる場合があります。

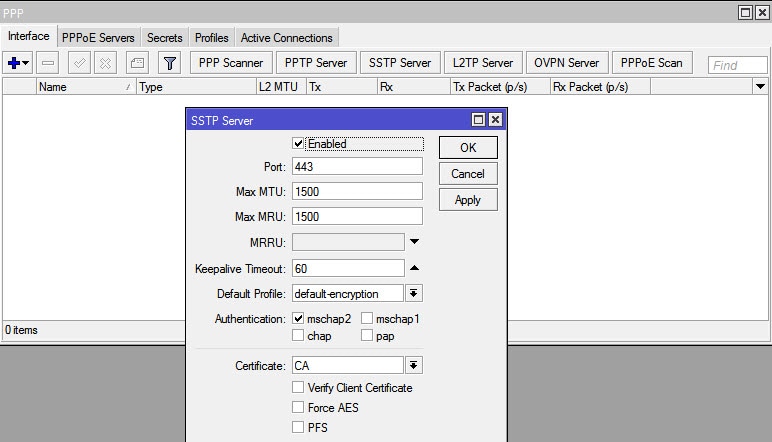

手順5:サーバーを有効にする

次に、SSTP VPNサーバーを有効にして、シークレットを作成する必要があります。 PPPオプションに移動し、SSTPサーバーを有効にするだけです。 認証は「mschap2」のみである必要があります。 また、これらの変更を保存する前に、[クライアント証明書の確認]オプションを無効にしてください。

さらに、新しいPPPシークレットを作成します。 ユーザー名、パスワード、MikrotikルーターのLANアドレスを入力します。 また、ここでリモートクライアントのIPアドレスを指定することもできます。

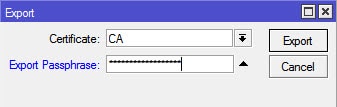

ステップ6:証明書をエクスポートする

次に、クライアント認証証明書をエクスポートする必要があります。 事前に、ポート443が開いていることを確認してください。

ルーターのインターフェースをもう一度起動するだけです。 CA証明書を選択し、「エクスポート」ボタンをクリックします。 強力なエクスポートパスフレーズを設定します。

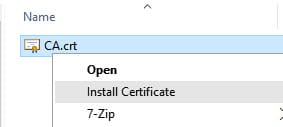

すごい! 私たちは、ほぼ、そこにいる。 ルーターインターフェイスに移動し、WindowsドライブにCA認定をコピーして貼り付けます。

その後、ウィザードを起動して新しい証明書をインポートできます。 ソースとしてローカルマシンを選択します。

ここから、作成した証明書を参照できます。 「certlm.msc」を実行して、そこから証明書をインストールすることもできます。

ステップ7:SSTPVPNを作成する

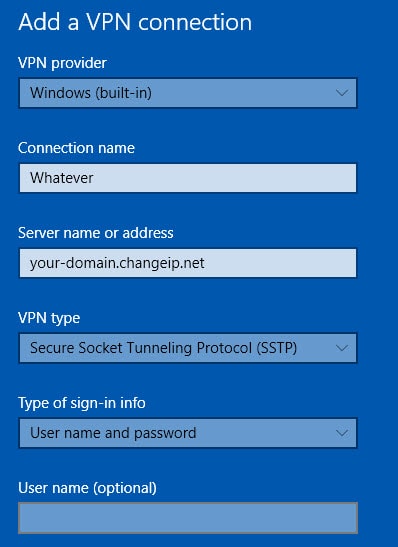

最後に、[コントロールパネル]> [ネットワークと設定]に移動して、新しいVPNの作成を選択できます。 サーバー名を入力し、VPNタイプがSSTPとしてリストされていることを確認します。

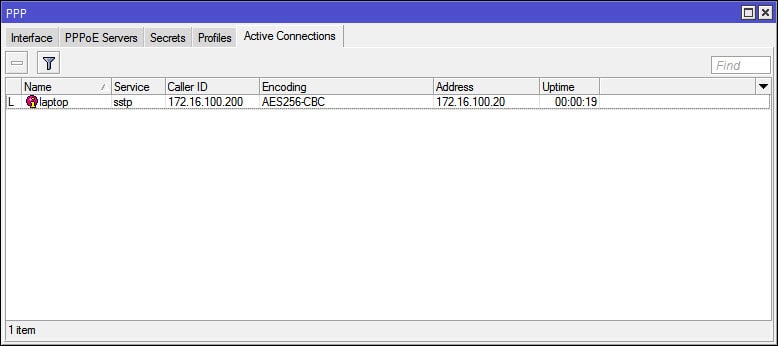

SSTP VPNが作成されると、Mikrotikインターフェースに移動できます。 ここから、追加されたMikrotikSSTPVPNを表示できます。 これで、いつでもこのSSTPVPNMikrotikに接続できます。

パート3:SSTPとPPTP

ご存知のように、SSTPはPPTPとはかなり異なります。 たとえば、PPTPは、ほとんどすべての主要なプラットフォーム(AndroidおよびiOSを含む)で利用できます。 一方、SSTPはWindowsにネイティブです。

PPTPは、SSTPと比較した場合、より高速なトンネリングプロトコルでもあります。 ただし、SSTPはより安全なオプションです。 ファイアウォールによってブロックされることのないポートに基づいているため、NATセキュリティとファイアウォールを簡単にバイパスできます。 同じことはPPTPには適用できません。

個人的なニーズに合ったVPNプロトコルをお探しの場合は、PPTPを使用できます。 SSTPほど安全ではないかもしれませんが、セットアップは非常に簡単です。 無料で利用できるPPTPVPNサーバーもあります。

パート4:SSTPとOpenVPN

SSTPとPPTPはまったく異なりますが、OpenVPNとSSTPには多くの類似点があります。 主な違いは、SSTPはMicrosoftが所有しており、ほとんどがWindowsシステムで動作することです。 一方、OpenVPNはオープンソーステクノロジーであり、ほとんどすべての主要なプラットフォーム(デスクトップおよびモバイルシステムを含む)で動作します。

SSTPは、OpenVPNをブロックするファイアウォールを含め、あらゆる種類のファイアウォールをバイパスできます。 選択した暗号化を適用することで、OpenVPNサービスを簡単に構成できます。 OpenVPNとSSTPはどちらも非常に安全です。 ただし、ネットワークの変更に応じてOpenVPNをカスタマイズできますが、これはSSTPでは簡単に実現できません。

さらに、OpenVPNはUDPとネットワークをトンネリングすることもできます。 OpenVPNをセットアップするには、サードパーティのソフトウェアが必要ですが、WindowsでのSSTPVPNのセットアップは簡単です。

これで、SSTPVPNの基本とMikrotikSSTP VPNのセットアップ方法がわかれば、要件を簡単に満たすことができます。 選択したVPNプロトコルを使用するだけで、安全なブラウジング体験が得られます。